Графические пароли на телефон

Это могут быть как фотографии или видео, так и переписка делового или личного характера. Какой графический ключ, варианты его рисунков еще есть? Вопрос решается быстро и без трудностей. Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

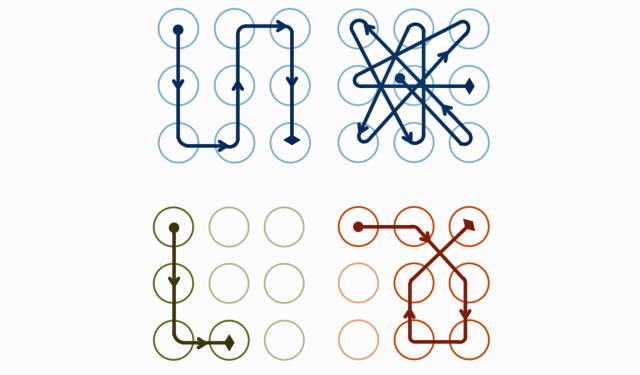

Накладываемые условия не позволили выявить правила. Следующий шаг: перебор. Не то чтобы я надеялся перебрать все десятки тысяч вариантов. Основная мысль была — найти закономерности.

Я потратил на рисование схем несколько часов. Но все закономерности упирались в симметрию и то, что все угловые точки равнозначны, как и все промежуточные кроме центральной. Но когда нас пугали трудности?

Начал я всё-таки с одного хопа. Дальше я уже решил не насиловать свой мозг и вспомнить давно забытое программирование. Расчехлил турбопаскаль, стряхнул пыль с переменных и начал разрабатывать алгоритм.

После 4 лет паузы и простеньких скриптов на баше мне потребовался целый вечер на отладку программы. Даром, что алгоритм родился минут за Actually you can make detailed path up to 5 hops. You can move here. Теги: шутки приколы android программирование pascal пароли. Хабы: Программирование. Если эта публикация вас вдохновила и вы хотите поддержать автора — не стесняйтесь нажать на кнопку.

Комментарии Марат eucariot. Отправить сообщение. Комментарии Комментарии Лучшие за сутки Похожие. Серия занятий «Тренировки по алгоритмам 5. Время Место Онлайн. Учитывая распространенность данного способа защиты, понятны попытки как злоумышленников, так и правоохранителей найти способы преодоления графической защиты устройств.

Существует ряд возможностей обхода графического пароля. Оставляя в стороне специализированные программно-аппаратные комплексы, использование которых сопряжено с определенными ограничениями, остановимся на тех способах, которые не требуют специального оборудования, зато заставляют проявлять наблюдательность и, вероятно, изобретательность. Например, можно исследовать следы пальцев, оставленные владельцем на экране устройства, но, как правило, это малоэффективно, поскольку обычно приходится иметь дело с многочисленными смазанными или затертыми следами.

В недавнем исследовании рассказывалось , что вычислить графический пароль возможно, анализируя движение пальцев при рисовании узора ключа , которое снято на видео. Стоит отметить, что видео может быть сделано на расстоянии двух метров от пользователя, например, в общественных местах. При разработке алгоритма было использовано видео ввода пользователями устройств уникальных графических ключей.

Рассмотрим подробнее механизм воссоздания графического пароля с помощью анализа видео, фиксирующего на расстоянии движение пальца владельца. Наиболее простая ситуация — прямое наблюдение за пользователем. В этом случае мы наиболее просто получаем искомый ключ. Этот метод не требует комментариев. Более актуальной является ситуация, в которой «наблюдатель» находится на расстоянии от владельца и производит съемку под углом к экрану.

Здесь мы имеем дело с типичной ситуацией при записи, например, в общественном месте. Для разблокировки устройства необходимо в определенной последовательности воспроизвести построенный узор ключ , соединяя точки на экране. Сперва необходимо получить видео, на котором пользователь разблокирует свое устройство. Далее видеозапись подвергается обработке, итогом которой становится выделение небольшого набора вероятных графических ключей. Поскольку многие пользователи часто используют один и тот же пароль для всех своих устройств, получив один пароль, можно попытаться взломать и другие устройства этих пользователей.

Следует отметить, что на каждом кадре видеоряда необходимо определять положение двух областей: первой — вокруг пальца, второй — края устройства. Для этого вычисляются относительные координаты центральных точек этих областей. На координатном графике красным отмечены те точки, которые следует использовать для воссоздания графического пароля. Отслеживание движения пальца осуществляется посредством алгоритма Tracking-Learning-Detection. Алгоритм автоматически обнаруживает указанные объекты и определяет их границы.

По умолчанию алгоритм передает информацию о местоположении объекта относительно верхнего левого угла видеокадра. Однако съемка видео может сопровождаться дрожанием камеры. Поэтому отсчет от угла кадра создаст нестабильность в определении координат элементов изображения, что в итоге может привести к неверной идентификации графического ключа. Для того чтобы устранить влияние дрожания камеры, следует создать видео объекта с двух разных ракурсов и применить алгоритм Tracking-Learning-Detection.

На рисунке 7 показан эффект подавления дрожания при использовании алгоритма Tracking-Learning-Detection для обработки видеоряда. Рисунок 7. Устранение влияния дрожания камеры посредством алгоритма Tracking-Learning-Detection. Генерируемая алгоритмом Tracking-Learning-Detection траектория движения пальца искажена по отношению к действительной траектории из-за разных углов положения экрана по отношению к пользователю и камере.

Поэтому следующим шагом является ее преобразование в систему координат, связанную с устройством.

Для этого нам необходимо рассчитать угол между камерой и устройством. Существует алгоритм определения границ объектов, именуемый Line Segment Detector , способный обнаружить протяженный край объекта. Угол съемки — это угол между установленной границей устройства и горизонталью. Это иллюстрирует рисунок 9. Возможная незначительная погрешность оценки угла съемки практически не влияет на результат.

Для каждого видеокадра алгоритм индивидуально рассчитывает угол съемки и выполняет соответствующие преобразования. Чтобы определить, какие точки использовал человек, важно также знать, в каком направлении движется его палец.

Рисунок Для каждого отрезка линии траектории необходимо рассчитать наклон и направление горизонтального смещения пальца т. Полученная информация будет сверяться с таблицей оценки возможных направлений линий движения. Наклон линии также определяется по координатам начальной и конечной точки выделенного отрезка. Рисунок 11 демонстрирует номера направлений движения пальца, присвоенные каждому сегменту траектории.

Собранная информация о траектории движения пальца сопоставляется с возможными вариантами ключей, которые ранжируются с учетом эвристики.

Этот процесс описан в выше приведенном алгоритме. В данной статье был рассмотрен метод обхода графического пароля. Метод базируется на исследовании видеозаписи разблокирования устройства самим пользователем.

Стоит отметить, что видеозапись может быть сделана с помощью камеры мобильного устройства на расстоянии до двух метров. Алгоритм восстанавливает траекторию движения пальца по экрану устройства для определения графического пароля.

Очевидно, что графический пароль не является надежным методом блокировки. Поэтому для обеспечения безопасности графического пароля стоит:.

Стоит отметить, что графический пароль не является единственным способом защиты пользовательских данных в устройствах под управлением Android. Помимо графического пароля, существуют иные механизмы защиты, такие как: Touch ID, создание комбинированного пароля состоящего из букв, символов и цифр , а также пин-код.

Использование материалов сайта с полной копией оригинала допускается только с письменного разрешения администрации. Все права защищены. Перейти к основному содержанию.

Главная » Аналитика » Анализ угроз.